Red Teaming

Ethical hacking

Wat is Red teaming?

Red Teaming, ook wel adversary simulation, is een offensieve methode voor het testen van cybersecurity. Door middel van een realistische aanvalssimulatie wordt de cyberweerbaarheid van een organisatie tegen een geavanceerde aanvaller getest. Net als bij andere offensieve methoden wordt gebruik gemaakt van de mindset van hackers om naar de beveiliging van een organisatie te kijken. De ethische hackers die de simulatie uitvoeren noemen we het red team. De verschillende teams die binnen de te testen organisatie verantwoordelijk zijn voor security noemen we samen het blue team. Voor afstemming en coördinatie is vanuit de te testen organisatie een select aantal individuen betrokken, welke samen het white team vormen.

Wat is het doel van een Red teaming?

Een Red Teaming dient twee primaire doeleinden. Ten eerste is het een meting van het huidige weerbaarheidsniveau van de organisatie. Hoe volwassen is de organisatie op het gebied van cybersecurity en sluit dit aan bij de verwachtingen? Dit is een belangrijk uitgangspunt voor het bepalen van een bredere securitystrategie. Ten tweede is een Red Teaming een kans voor securityteams om te leren van hun tegenstanders. Ontdek hoe geavanceerde aanvallers onder de radar proberen te blijven en hoe de detectie- en responscapaciteiten verbeterd kunnen worden om het gebruik van dergelijke technieken toch te ontdekken.

Waarom kiezen voor Red teaming?

Onze aanpak gaat verder dan alleen aanvalssimulaties. Bij The S-Unit bieden we een diepgaande evaluatie van jouw beveiligingsmaatregelen en onthullen we waardevolle inzichten die jouw organisatie beschermen tegen geavanceerde bedreigingen.

Wij passen een realistische aanvalssimulatie toe en ons doel is om te verifiëren of jouw totale set aan beveiligingsmaatregelen afdoende bescherming biedt tegen echte aanvallers. We gaan verder dan alleen het blootleggen van kwetsbaarheden door ook te testen of de detectie- en responsmaatregelen effectief zijn. Op onopvallende wijze dagen we jouw securityteam uit om een aanval in hun netwerk op te sporen. Met de afsluitende Gold Teaming tenslotte testen we ook of de procedures in geval van een cyberaanval effectief zijn.

Bij The S-Unit bieden we modulaire Red Teaming-diensten aan, zodat je de perfecte combinatie van modules kunt samenstellen die aansluiten bij jouw behoeften en wensen. En als je op zoek bent naar een Red Team-provider die bekend is met raamwerken zoals TIBER-NL, ART of ZORRO, dan zijn wij de juiste keuze. Onze ervaren hackers simuleren geavanceerde dreigingsactoren met state-of-the-art capaciteiten. Maak een verstandige keuze en kies voor Red Teaming bij The S-Unit.

Modulaire red teaming

Stel een Red Teaming project samen dat precies aansluit bij jouw wensen en informatiebehoefte door gebruik te maken van onze modulair opgebouwde Red Teamings. We gaan graag met jou in gesprek om samen tot een passende samenstelling van modules te komen.

Raamwerk Red Teaming

Ben je op zoek naar een red team provider voor een test aan de hand van een raamwerk als TIBER-NL, ART of ZORRO? Maak gebruik van de expertise en ervaring van The S-Unit voor het simuleren van geavanceerde dreigingsactoren met state-of-the-art capaciteiten.

Purple Teaming

Een directe samenwerking tussen onze hackers en jouw securityteam om jouw detectie- en responscapaciteiten te verbeteren. Kies voor een purple teaming workshop als onderdeel van jouw Red Teaming of opzichzelfstaande techniek om jouw security operations center naar een hoger niveau te brengen.

Samenspel van teams bij Red Teaming

Red Teaming is een cruciale methode om de huidige weerbaarheid van een organisatie te meten. Binnen dit proces wordt een kleurcode gebruikt om verschillende teams te onderscheiden, elk met een unieke rol en verantwoordelijkheid.

• Red team: dit ethische hackers team voert realistische aanvallen uit om kwetsbaarheden bloot te leggen en de weerbaarheid van de beveiliging te testen.

• Blue team: is het verdedigende team dat de beveiliging handhaaft en aanvallen ontdek en stopt tijdens de simulaties.

• White team: zijn geselecteerde individuen die verantwoordelijk zijn voor het coördineren en evalueren van reacties op de aanvalssimulaties.

• Purple team: is een mix van red en blue, gericht op de samenwerking om kwetsbaarheden te ontdekken en de beveiliging te verbeteren.

• Gold team: ook wel bekend als cybercrisis-simulatie, integreert de verschillende kleuren in het Red Teaming-proces. Hierbij worden de specifieke kleuren gebruikt om activiteiten aan te duiden.

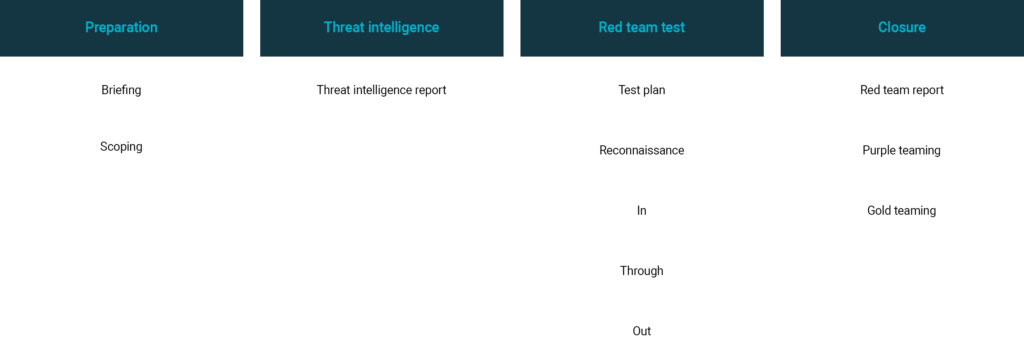

Red Teaming modules

The S-Unit biedt Red Teaming diensten aan op basis van modules. Hierdoor is het mogelijk een red teaming af te stemmen op de wensen en informatiebehoefte van de opdrachtgever. De modules zijn onderverdeeld in vier fases. Deze fases en modules zijn gebaseerd op de TIBER-NL en ART raamwerken. De volgende modules zijn beschikbaar per fase:

Fase

Module

'Waar een penetratietest gezien kan worden als een proefwerk, is een Red Teaming het eindexamen.'

Red Teaming: meer dan een cybersecurity test

Red Teaming is meer dan een offensieve methode voor het testen van cybersecurity; het is een mindset. Door middel van een realistische aanvalssimulatie wordt niet alleen de weerbaarheid getest, maar worden ook waardevolle inzichten en leerkansen geboden. Kortom, Red Teaming met The S-Unit levert niet alleen een uitgebreide evaluatie van cybersecurity, maar ook waardevolle inzichten en leerkansen voor organisaties die streven naar maximale bescherming tegen geavanceerde cyberdreigingen.

Red Teaming Updates